Nowe funkcje i ekrany

Najważniejsze nowe funkcje wersji 22

Zakończenie dystrybucji wersji 32 bitowej

✔ Począwszy od wersji 22 serwer MDaemon nie będzie dostępny w wersji 32 bitowej.

Silne hasła

✔ Minimalna długość silnego hasła to obecnie 8 znaków. Jeśli ilość znaków przed aktualizacją do wersji MDaemon 22 była mniejsza niż 8 znaków zostanie ona zmieniona na 8 znaków. Dla nowych instalacji domyślna długość silnego hasła wynosi 10 znaków.

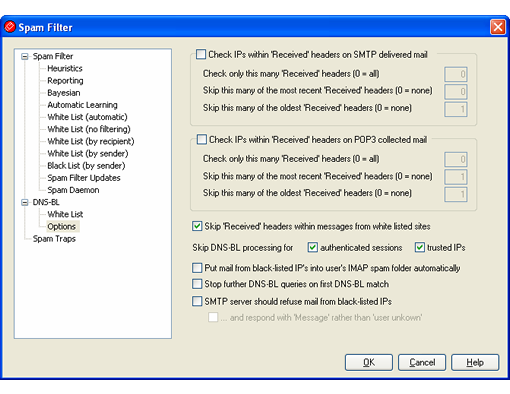

Białe i czarne listy

✔ W wersji 22 odchodzimy od terminów „białe” i „czarne” listy na rzecz terminów „dozwolone” i „blokowane”. Funkcje, które miały „białe” listy do wyłączania adresów IP, adresów e-mail itp. mają obecnie „listy wyjątków”. Foldery użytkowników zawierające adresy do filtrowania spamu będą się nazywać „Dozwoleni nadawcy” oraz „Zablokowani nadawcy”. Foldery dla wszystkich użytkowników zostaną przemianowane po pierwszym uruchomieniu serwera po aktualizacji.

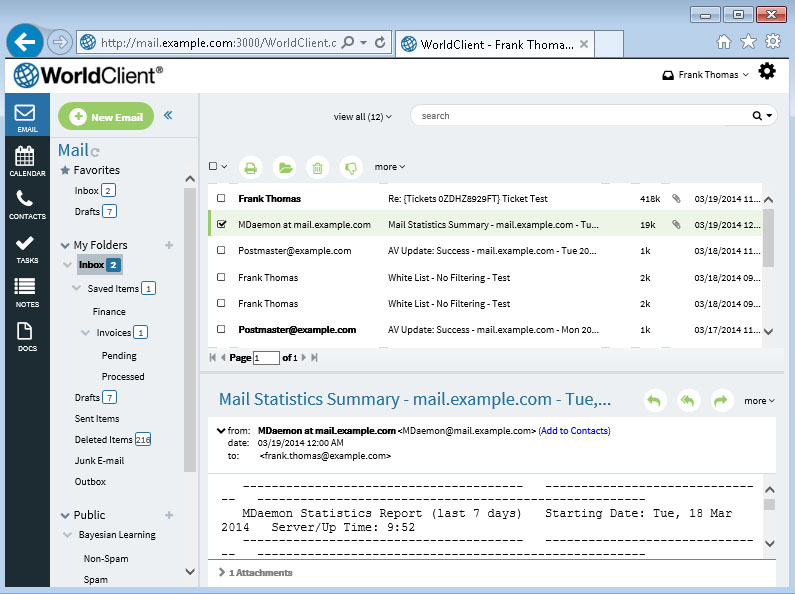

• Dodano automatyczną zamianę URL na hiperłącze w widoku wiadomości. Nazwy domyślnych folderów „Elementy wysłane” , „Wersje robocze” itp. zostały przetłumaczone na język użytkownika Webmaila.

• Dodano opcję wysyłania kodów dwustopniowego uwierzytelnienia w wiadomościach e-mail. Foldery „Dozwoleni nadawcy” oraz „Zablokowani nadawcy” mają zmienione ikony aby wyróżnić je jako foldery specjalne.

• Dodano automatyczną zamianę URL na hiperłącze w widoku wiadomości. Nazwy domyślnych folderów „Elementy wysłane” , „Wersje robocze” itp. zostały przetłumaczone na język użytkownika Webmaila.

• Dodano opcję wysyłania kodów dwustopniowego uwierzytelnienia w wiadomościach e-mail. Foldery „Dozwoleni nadawcy” oraz „Zablokowani nadawcy” mają zmienione ikony aby wyróżnić je jako foldery specjalne.

MDaemon Webmail

✔ Dodano listę wymagań dla silnych haseł, która będzie podświetlona na zielono kiedy użytkownik spełni wymagania.

• Dodano wsparcie dla tokenów CSRFT na stronie logowania, które można włączyć w MDRA w menu Main\ Webmail Settings\Web Server w polu "Use Cross-Site-Request-Forgery tokens" . Dla własnych szablonów Webmaila należy dodać ukryty wsad dla formularza logowania o treści : />.

• Dodano HTTP Strict Transport Security jako domyślny nagłówek odpowiedzi.

• Dodano Content-Security-Policy oraz Referrer-Policy jako domyślne nagłówki odpowiedzi.

• Dodano HTTP Strict Transport Security jako domyślny nagłówek odpowiedzi.

• Dodano Content-Security-Policy oraz Referrer-Policy jako domyślne nagłówki odpowiedzi.

Remote Administration (MDRA)

✔ Dodano opcje ActiveSync "Always send meeting updates" oraz "Send as Alias specified in ReplyTo Address".

• Dodano listę IP, które mają być wykluczone z wymogu dwuskładnikowego uwierzytelniania dla Webmaila i Remote Admina.

• Dodano edytor powiadomień w menu Security\Content Filter\Notifications.

• Dodano HTTP Strict Transport Security jako domyślny nagłówek odpowiedzi.

• Dodano Content-Security-Policy oraz Referrer-Policy jako domyślne nagłówki odpowiedzi.

• Zmieniono autocomplete="off" na autocomplete="new-password" w polach hasła aby zablokować FF automatyczne uzupełnianie haseł poza stroną logowania.

• Dodano opcje podglądu I zarządzania własnymi kolejkami Local i Remote.

• Dodano listę IP, które mają być wykluczone z wymogu dwuskładnikowego uwierzytelniania dla Webmaila i Remote Admina.

• Dodano edytor powiadomień w menu Security\Content Filter\Notifications.

• Dodano HTTP Strict Transport Security jako domyślny nagłówek odpowiedzi.

• Dodano Content-Security-Policy oraz Referrer-Policy jako domyślne nagłówki odpowiedzi.

• Zmieniono autocomplete="off" na autocomplete="new-password" w polach hasła aby zablokować FF automatyczne uzupełnianie haseł poza stroną logowania.

• Dodano opcje podglądu I zarządzania własnymi kolejkami Local i Remote.

Bezpieczeństwo

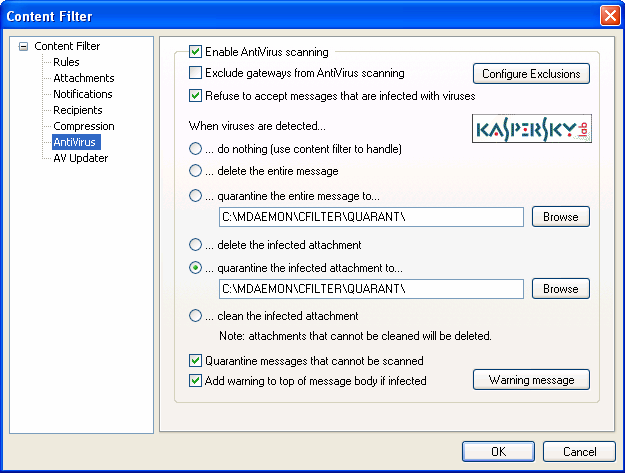

✔ AntiVirus - ClamAV zaktualizowany do wersji 0.104.2.

• MDaemon zapisuje w logu zestaw szyfrów (np. TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) używany do połączeń SSL/TLS.

• MDaemon wspiera TLS 1.3 w nowszych wersjach Windows. Windows Server 2022 oraz Windows 11 mają włączoną domyślnie obsługę TLS 1.3. Windows 10 v. 2004 (OS Build 19041) i nowsze mają wsparcie eksperymentalne TLS 1.3, które można włączyć dla połączeń przychodzących modyfikując rejestr:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Server

DisabledByDefault (DWORD) = 0

Enabled (DWORD) = 1

• Dodano wsparcie dla usługi detekcji zagrożeń do silnika AV Cyren. Kiedy silnik AV wykryje podejrzany plik wygeneruje hash pliku i odpyta usługę detekcji zagrożeń Cyren. Jest to w 100% usługa chmurowa pozwalająca serwerowi MDaemon sprawdzenie integralności pliku i natychmiastową klasyfikację zagrożenia malware w oparciu o globalny wywiad firmy Cyren.

• MDaemon zapisuje w logu zestaw szyfrów (np. TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384) używany do połączeń SSL/TLS.

• MDaemon wspiera TLS 1.3 w nowszych wersjach Windows. Windows Server 2022 oraz Windows 11 mają włączoną domyślnie obsługę TLS 1.3. Windows 10 v. 2004 (OS Build 19041) i nowsze mają wsparcie eksperymentalne TLS 1.3, które można włączyć dla połączeń przychodzących modyfikując rejestr:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.3\Server

DisabledByDefault (DWORD) = 0

Enabled (DWORD) = 1

• Dodano wsparcie dla usługi detekcji zagrożeń do silnika AV Cyren. Kiedy silnik AV wykryje podejrzany plik wygeneruje hash pliku i odpyta usługę detekcji zagrożeń Cyren. Jest to w 100% usługa chmurowa pozwalająca serwerowi MDaemon sprawdzenie integralności pliku i natychmiastową klasyfikację zagrożenia malware w oparciu o globalny wywiad firmy Cyren.

ActiveSync

✔ Usprawniono wydajność synchronizowania folderów.

• • Dodano obsługę komendy Find EAS 16.1. Usunięto restrykcje protokołu blokującą korzystanie przez iOS z EAS 16.1.

• Dodano opcję wysyłania wiadomości przez Outlooka wykorzystując alias.

• • Dodano obsługę komendy Find EAS 16.1. Usunięto restrykcje protokołu blokującą korzystanie przez iOS z EAS 16.1.

• Dodano opcję wysyłania wiadomości przez Outlooka wykorzystując alias.

Najważniejsze nowe funkcje wersji 21

Stałe czaty

✔ Serwer XMPP obsługuje teraz stałe czaty, których zawartości nie trzeba odtwarzać za każdym razem, gdy wszyscy użytkownicy opuszczają czat. Stałe czaty zachowują historię konwersacji w czasie nad wybranym tematem, która jest widoczna zarówno dla obecnych, jak i przyszłych uczestników. Można je skonfigurować w menu Setup\Web & IM Services\XMP.

Raportowanie błędnej klasyfikacji wirusów i spamu

✔ W panelu zarządzania serwera,

w oknie kolejek Quarantine, Bad lub Spam

Trap została dodana opcja raportowania do MDaemon.com błędnych klasyfikacji wirusów

i spamu poprzez wybór menu kontekstowego prawym przyciskiem myszki.

Przekazane fałszywie dodatnie lub ujemne wiadomości będą analizowane przez dostawców modułów antywirusowych i antyspamowych w celu skorygowania ich działania w przyszłości.

Przekazane fałszywie dodatnie lub ujemne wiadomości będą analizowane przez dostawców modułów antywirusowych i antyspamowych w celu skorygowania ich działania w przyszłości.

Panel zarządzania dla klienta migracji ActiveSync (ASMC)

✔ Dodano panel zarządzania dla klienta

migracji ActiveSync umożliwiający zapamiętanie ustawień i przywołanie ich w późniejszym

okresie.

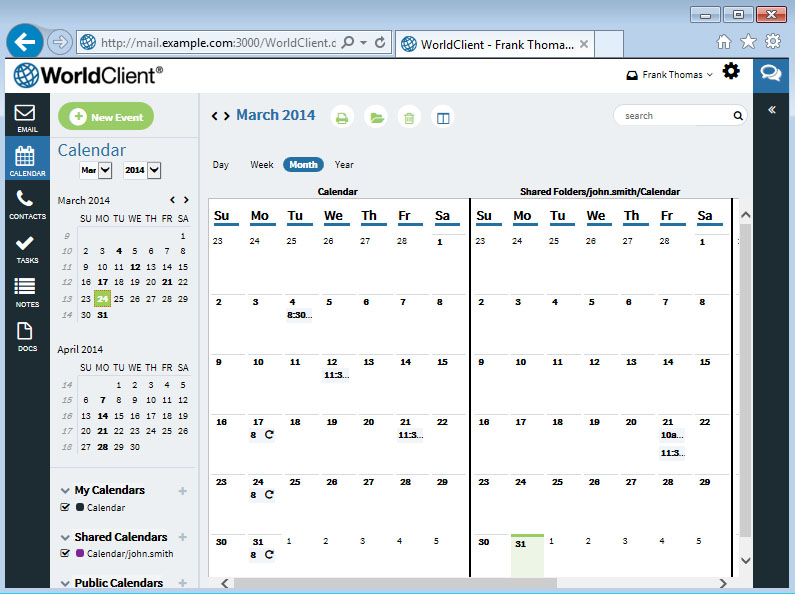

MDaemon Webmail - dołączanie zdarzeń poprzez menu kontekstowe

✔ Użytkownicy mogą dodawać nowe zdarzenia do wiadomości e-mail poprzez menu kontekstowe w widoku LookOut i WorldClient oraz poprzez podgląd zdarzenia w widoku Mobile.

Klastry

✔ Funkcja klastrów serwera MDaemon wspiera wielowęzłowe przekazywanie wiadomości. Kolejki wiadomości mogą być dzielone między węzłami klastra co pozwala na bardziej równomierne rozłożenie obciążenia serwerów.

Ulepszone filtry IMAP

✔ Filtry IMAP pozwalają teraz na wyszukiwanie dowolnego tekstu w treści wiadomości.

Najważniejsze nowe funkcje wersji 20

RequireTLS (RFC 8689)

✔ Wsparcie dla RequireTLS zostało wdrożone. Funkcja ta umożliwia oznaczanie wiadomości, które muszą być wysyłane przy pomocy TLS. Jeśli to jest niemożliwe lub parametry wymiany certyfikatu są nieakceptowalne wiadomości będą odrzucane. Opcja RequireTLS jest domyślnie włączona. Tylko wiadomości oznaczone przez regułę, którą trzeba utworzyć w Filtrze Zawartości lub wysłane na adres +requiretls@domain.tld ( jankowalski++requiretls@domena.pl) będą podlegały temu procesowi. Wszystkie pozostałe wiadomości będą traktowane tak, jakby ta opcja była wyłączona. Kilka warunków musi być spełnione aby wiadomość mogła być wysłana przy pomocy RequireTLS:

1. Opcja RequireTLS musi być włączona.

2. Wiadomość musi być oznaczona jako wymagająca RequireTLS.

3. DNS lookup MX odbiorcy musi być wykonany przy pomocy DNSSEC.

4. Połączenie do odbierającego hosta musi wykorzystywać SSL(STARTTLS).

5. Certyfikat odbierającego hosta musi odpowiadać nazwie hosta i być potwierdzony przez urząd certyfikacji.

6. Serwer odbierający musi wspierać RequireTLS i komunikować to w komendzie EHLO.

7. Jeżeli któryś z powyższych warunków nie zostanie spełniony wiadomość nie zostanie dostarczona.

1. Opcja RequireTLS musi być włączona.

2. Wiadomość musi być oznaczona jako wymagająca RequireTLS.

3. DNS lookup MX odbiorcy musi być wykonany przy pomocy DNSSEC.

4. Połączenie do odbierającego hosta musi wykorzystywać SSL(STARTTLS).

5. Certyfikat odbierającego hosta musi odpowiadać nazwie hosta i być potwierdzony przez urząd certyfikacji.

6. Serwer odbierający musi wspierać RequireTLS i komunikować to w komendzie EHLO.

7. Jeżeli któryś z powyższych warunków nie zostanie spełniony wiadomość nie zostanie dostarczona.

Raportowanie SSMTP TLS (RFC 8460)

✔ Raportowanie TLS pozwala domenom używającym MTA-STS na odbierane powiadomień o błędach przy pobieraniu zasad MTA-STS lub przy negocjacji bezpiecznego kanału STARTTLS.

Włączenie tej opcji spowoduje wysyłanie przez serwer MDaemon dziennego raportu do domen wykorzystujących STS zawierającego informacje o połączeniach z tego dnia.

Raportowanie TLS domyślnie jest wyłączone. Można je włączyć w menu Security\Security Manager\SSL & TLS\SMTP Extensions. Należy również włączyć podpisywanie DKIM ponieważ raporty TLS powinny być podpisane. Wymagany jest również rekord DNS TXT dla _smtp._tls.domain.tld gdzie "domain.tld" to nazwa domeny. Rekord musi zawierać wpis v=TLSRPTv1; rua=mailto:mailbox@domain.tld gdzie mailbox@domain.tld to adres e-mail do odbierania raportów dla domeny.

Włączenie tej opcji spowoduje wysyłanie przez serwer MDaemon dziennego raportu do domen wykorzystujących STS zawierającego informacje o połączeniach z tego dnia.

Raportowanie TLS domyślnie jest wyłączone. Można je włączyć w menu Security\Security Manager\SSL & TLS\SMTP Extensions. Należy również włączyć podpisywanie DKIM ponieważ raporty TLS powinny być podpisane. Wymagany jest również rekord DNS TXT dla _smtp._tls.domain.tld gdzie "domain.tld" to nazwa domeny. Rekord musi zawierać wpis v=TLSRPTv1; rua=mailto:mailbox@domain.tld gdzie mailbox@domain.tld to adres e-mail do odbierania raportów dla domeny.

SMTP MTA-STS (RFC 8461) - Strict Transport Security

✔ Wsparcie dla MTA-STS zostało wdrożone. SMTP MTA Strict Transport Security (MTA-STS) to mechanizm umożliwiający dostawcom usług deklarowanie możliwości odbierania bezpiecznych połączeń SMTP przy pomocy protokołu Transport Layer Security (TLS). Pozwala on również na określanie czy nadający serwer SMTP powinien odmówić dostarczenia wiadomości do hostów MX , które nie posiadają TLS z zaufanym certyfikatem.

Opcja MTA-STS jest włączona domyślnie i może być wyłączona w menu Security|Security Manager|SSL & TLS|SMTP Extensions.

Aby uruchomić MTA-STS dla własnej domeny należy umieścić plik zasad, który może być pobrany przez HTTPS z URL https://mta-sts.domain.tld/.well-known/mta-sts.txt gdzie "domain.tld" to nazwa domeny. Plik tekstowy zasad powinien zawierać linie w następującym formacie:

version: STSv1

mode: testing

mx: mail.domain.tld

max_age: 86400

Pozycja mode może być ustawiona na wartości "none", "testing", lub "enforce". Dla każdej nazwy hosta MX powinna być osobna linia "mx". Dla subdomen można użyć wyrażenia "*.domain.tld". Pozycja max age jest wyrażona w sekundach. Wymagany jest również rekord DNS TXT dla _mta-sts.domain.tld gdzie "domain.tld" to nazwa domeny. Rekord musi zawierać wpis v=STSv1; id=20200206T010101;. Wartość "id" musi być zmieniona każdorazowo przy zmianie zasad. Zwyczajowo używa się tu znacznika czasu.

Opcja MTA-STS jest włączona domyślnie i może być wyłączona w menu Security|Security Manager|SSL & TLS|SMTP Extensions.

Aby uruchomić MTA-STS dla własnej domeny należy umieścić plik zasad, który może być pobrany przez HTTPS z URL https://mta-sts.domain.tld/.well-known/mta-sts.txt gdzie "domain.tld" to nazwa domeny. Plik tekstowy zasad powinien zawierać linie w następującym formacie:

version: STSv1

mode: testing

mx: mail.domain.tld

max_age: 86400

Pozycja mode może być ustawiona na wartości "none", "testing", lub "enforce". Dla każdej nazwy hosta MX powinna być osobna linia "mx". Dla subdomen można użyć wyrażenia "*.domain.tld". Pozycja max age jest wyrażona w sekundach. Wymagany jest również rekord DNS TXT dla _mta-sts.domain.tld gdzie "domain.tld" to nazwa domeny. Rekord musi zawierać wpis v=STSv1; id=20200206T010101;. Wartość "id" musi być zmieniona każdorazowo przy zmianie zasad. Zwyczajowo używa się tu znacznika czasu.

Szyfrowanie MDPGP w obrębie domeny przy pomocy 1 klucza

✔ MDPGP umożliwia teraz szyfrowanie wiadomości pomiędzy domenami przy pomocy jednego klucza dla wszystkich użytkowników.

Jeżeli na przykład Domena A i Domena B chcą szyfrować wszystkie wiadomości pomiędzy nimi, ale nie chcą konfigurować indywidualnych kluczy szyfrujących dla każdego użytkownika w obrębie domeny mogą to zrobić w następujący sposób:Domena A i Domena B wymieniają się między sobą kluczem publicznym. Kiedy już obie strony otrzymają klucz drugiej strony muszą nacisnąć przycisk "Import Domain's Key" w menu MDPGP i wpisać nazwę domeny, do której wszystkie wiadomości mają być szyfrowane.

System nie tworzy kluczy dla domen z listy rozwijanej. Można użyć klucza dla wszystkich domen lub utworzyć osobny klucz dla każdej z nich. Kiedy obie strony mają już publiczny klucz, którego chcą użyć można użyć prawego klawisza myszki na wybranym kluczu i wybrać "Set as a Domain's Key".

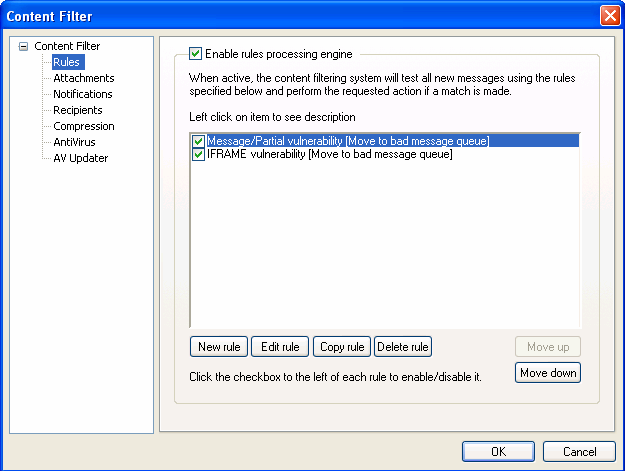

Nie należy używać kluczy, do których mamy odpowiedni klucz prywatny ponieważ MDPGP zaszyfruje wiadomość, a następnie natychmiast sprawdzi, ze dostępny jest klucz prywatny i ją odszyfruje. MDPGP utworzy regułę w Filtrze zawartości, która będzie się nazywać "'Encrypt all mail to ". Reguła będzie powodowała, że wszystkie wiadomości adresowane do tej domeny będą szyfrowane.

Użycie Filtra zawartości umożliwia włączanie i wyłączanie tej reguły. Można również dostosowywać kryteria, które mają być zastosowane zanim wiadomość zostanie zaszyfrowana np. szyfrować wiadomości tylko do wybranych użytkowników domeny.

Jeżeli na przykład Domena A i Domena B chcą szyfrować wszystkie wiadomości pomiędzy nimi, ale nie chcą konfigurować indywidualnych kluczy szyfrujących dla każdego użytkownika w obrębie domeny mogą to zrobić w następujący sposób:Domena A i Domena B wymieniają się między sobą kluczem publicznym. Kiedy już obie strony otrzymają klucz drugiej strony muszą nacisnąć przycisk "Import Domain's Key" w menu MDPGP i wpisać nazwę domeny, do której wszystkie wiadomości mają być szyfrowane.

System nie tworzy kluczy dla domen z listy rozwijanej. Można użyć klucza dla wszystkich domen lub utworzyć osobny klucz dla każdej z nich. Kiedy obie strony mają już publiczny klucz, którego chcą użyć można użyć prawego klawisza myszki na wybranym kluczu i wybrać "Set as a Domain's Key".

Nie należy używać kluczy, do których mamy odpowiedni klucz prywatny ponieważ MDPGP zaszyfruje wiadomość, a następnie natychmiast sprawdzi, ze dostępny jest klucz prywatny i ją odszyfruje. MDPGP utworzy regułę w Filtrze zawartości, która będzie się nazywać "'Encrypt all mail to ". Reguła będzie powodowała, że wszystkie wiadomości adresowane do tej domeny będą szyfrowane.

Użycie Filtra zawartości umożliwia włączanie i wyłączanie tej reguły. Można również dostosowywać kryteria, które mają być zastosowane zanim wiadomość zostanie zaszyfrowana np. szyfrować wiadomości tylko do wybranych użytkowników domeny.

Szyfrowanie wychodzących wiadomości do konkretnego IP

✔ Dodana została funkcja umożliwiająca przypisanie klucza szyfrującego do wybranego IP. Każda wychodząca sesja SMTP dostarczająca wiadomość do tych IP przed wysyłką zaszyfruje wiadomość przy pomocy przypisanego klucza. Jeśli wiadomość została wcześniej zaszyfrowana nie jest wykonywana żadna praca.

Ta funkcja jest użyteczna w przypadku kiedy chcemy by każda wiadomość do określonego odbiorcy np. dostawcy czy partnera była zawsze szyfrowana.

Ta funkcja jest użyteczna w przypadku kiedy chcemy by każda wiadomość do określonego odbiorcy np. dostawcy czy partnera była zawsze szyfrowana.

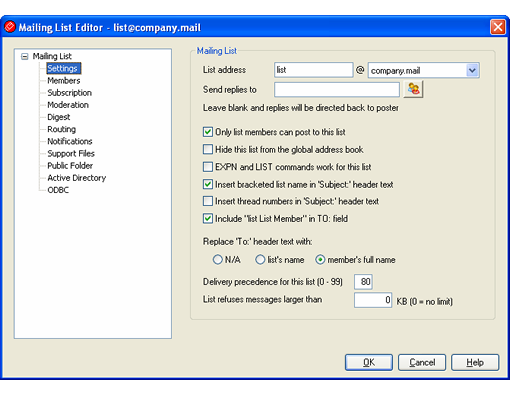

Makra dla wiadomości list mailingowych

✔ Menu Mailing List Editor\Routing zawiera nowe opcje pozwalające na wykorzystanie makr w treści wiadomości adresowanych do listy.

Makra umożliwiają np. personalizację każdej wiadomości do listy. Makra odnoszą się do poszczególnych użytkowników listy w związku z tym funkcjonują tylko przy zaznaczonej opcji "Deliver list mail to each member individually".

Dla bezpieczeństwa można zaznaczyć opcję aby nadawca musiał podać hasło listy aby makra były uruchomione. Hasło listy można ustawić w menu Moderation. Jeśli hasło nie będzie ustawione będzie to oznaczało, że każdy członek listy z uprawnieniami "Write" będzie mógł wysłać wiadomość na listę przy użyciu makr.

Makra umożliwiają np. personalizację każdej wiadomości do listy. Makra odnoszą się do poszczególnych użytkowników listy w związku z tym funkcjonują tylko przy zaznaczonej opcji "Deliver list mail to each member individually".

Dla bezpieczeństwa można zaznaczyć opcję aby nadawca musiał podać hasło listy aby makra były uruchomione. Hasło listy można ustawić w menu Moderation. Jeśli hasło nie będzie ustawione będzie to oznaczało, że każdy członek listy z uprawnieniami "Write" będzie mógł wysłać wiadomość na listę przy użyciu makr.

Ulepszony system wykrywania przejęcia konta

✔ Dodana została opcja umożliwiająca zliczanie ile razy autentykowany użytkownik wysłał wiadomości do nieistniejących odbiorców. Niepoprawny odbiorca jest zdefiniowany jako kod błędu 5xx w odpowiedzi na komendę RCPT w trakcie wysyłki wiadomości.

Jeśli zbyt duża ilość takich błędów pojawi się w określonym czasie konto może być automatycznie zamrożone. Postmaster dostanie powiadomienie o zamrożeniu i będzie mógł podjąć odpowiednią akcję. Jest to potężne narzędzie zabezpieczające przed rozsyłaniem spamu przez konta, których hasła zostały wykradzione.

Jeśli zbyt duża ilość takich błędów pojawi się w określonym czasie konto może być automatycznie zamrożone. Postmaster dostanie powiadomienie o zamrożeniu i będzie mógł podjąć odpowiednią akcję. Jest to potężne narzędzie zabezpieczające przed rozsyłaniem spamu przez konta, których hasła zostały wykradzione.

Kolejka dla wiadomości odroczonych i ulepszony system odwoływania wiadomości

✔ MDaemon ma teraz dedykowaną kolejkę dla odroczonych wiadomości. Poprzednio kolejka INBOUND mogła się zapychać wiadomościami odroczonymi i spowalniać dostarczanie innych wiadomości.

Wiadomości w kolejce DEFERRED są umieszczane przez system i mają datę, kiedy mają opuścić kolejkę zaszytą w nazwie pliku. MDaemon sprawdza kolejkę DEFERRED co minutę i przenosi odpowiednie wiadomości do kolejki INBOUND aby były dalej normalnie dostarczone. Działania te są zapisywane w logu Routing. System opóźniania wiadomości nie wymaga opóźnienia czy czasu spędzonego w kolejce DEFERRED.

Czas może być ustawiony nawet na 0, chociaż to daje duże prawdopodobieństwo dostarczenia wiadomości przed odwołaniem więc opóźnienie 1 -2 minut jest zalecane. MDaemon śledzi teraz Message-ID ostatnio wysłanej wiadomości każdego autentykowanego użytkownika lokalnego. To umożliwia użytkownikom odwołanie ostatniej wiadomości poprzez wysłanie wiadomości z tematem RECALL na konto systemowe mdaemon@.

Dodatkowo MDaemon pamięta lokalizację oraz Message-ID ostatniego 1000 wiadomości wysłanych przez wszystkich autentykowanych użytkowników lokalnych. To eliminuje konieczność przeszukiwania folderu z wiadomościami co zmniejszałoby wydajność systemu. Kontrolka w menu Setup\Server Settings\Message Recall pozwala zwiększyć tę opcję powyżej 1000 w przypadku serwera obsługującego duże ilości wiadomości.

Próba odwołania wiadomości nie powiedzie się jeśli wiadomość nie będzie się znajdować wśród 1000 ostatnio wysłanych wiadomości (lub ustalonego przez administratora własnego limitu). To rozwiązanie pozwala odwołać wiadomość lokalną nawet jeśli trafi już do skrzynki odbiorcy.

System odwoływania wiadomości nie działa przy braku nagłówka X-Authenticated-Sender, który zabezpiecza odwoanie wiadomości przez niepowołane osoby. Wyłączenie tej opcji w menu Setup\Preferences\Headers będzie nieskuteczne jeśli system odwoływania wiadomości zostanie uruchomiony.

Wiadomości w kolejce DEFERRED są umieszczane przez system i mają datę, kiedy mają opuścić kolejkę zaszytą w nazwie pliku. MDaemon sprawdza kolejkę DEFERRED co minutę i przenosi odpowiednie wiadomości do kolejki INBOUND aby były dalej normalnie dostarczone. Działania te są zapisywane w logu Routing. System opóźniania wiadomości nie wymaga opóźnienia czy czasu spędzonego w kolejce DEFERRED.

Czas może być ustawiony nawet na 0, chociaż to daje duże prawdopodobieństwo dostarczenia wiadomości przed odwołaniem więc opóźnienie 1 -2 minut jest zalecane. MDaemon śledzi teraz Message-ID ostatnio wysłanej wiadomości każdego autentykowanego użytkownika lokalnego. To umożliwia użytkownikom odwołanie ostatniej wiadomości poprzez wysłanie wiadomości z tematem RECALL na konto systemowe mdaemon@.

Dodatkowo MDaemon pamięta lokalizację oraz Message-ID ostatniego 1000 wiadomości wysłanych przez wszystkich autentykowanych użytkowników lokalnych. To eliminuje konieczność przeszukiwania folderu z wiadomościami co zmniejszałoby wydajność systemu. Kontrolka w menu Setup\Server Settings\Message Recall pozwala zwiększyć tę opcję powyżej 1000 w przypadku serwera obsługującego duże ilości wiadomości.

Próba odwołania wiadomości nie powiedzie się jeśli wiadomość nie będzie się znajdować wśród 1000 ostatnio wysłanych wiadomości (lub ustalonego przez administratora własnego limitu). To rozwiązanie pozwala odwołać wiadomość lokalną nawet jeśli trafi już do skrzynki odbiorcy.

System odwoływania wiadomości nie działa przy braku nagłówka X-Authenticated-Sender, który zabezpiecza odwoanie wiadomości przez niepowołane osoby. Wyłączenie tej opcji w menu Setup\Preferences\Headers będzie nieskuteczne jeśli system odwoływania wiadomości zostanie uruchomiony.

Log błędów autentykacji

✔ Zakładka Security zawiera nową pozycję "Auth Failures" i odpowiadający jej plik logów. Informuje ona o próbach logowania SMTP, IMAP i POP, które zakończyły się niepowodzeniem. Informacja zawiera dane o użytym protokole, Session ID, IP z którego próbowano się zalogować, Login oraz nazwę konta, któremu odpowiada (lub "none" jeśli brak takiego konta). Kliknięcie prawym przyciskiem myszki na wybranej pozycji pozwala dodać IP do czarnej listy.

Autentykacja podczas przekazywania wiadomości

✔ W kilku miejscach odpowiedzialnych za przekazywanie wiadomości dodano możliwość autentykacji. Oznacza to, że kila plików w katalogu APP, między innymi forward.dat, gateways.dat, MDaemon.ini, wszystkie Mailing List.grp oraz kilka innych mają możliwość dodania ukrytych przy pomocy słabego szyfrowania danych logowania.

Menu Setup\Server Settings\Servers & Delivery\Unknown Mail zawiera nowe pola umożliwiające dodane danych logowania do hosta zdefiniowanego w tym menu. Menu Gateway Manager\Forwarding zawiera nowe pola umożliwiające dodane danych logowania do innego hosta\domeny.

Menu Gateway Manager\Dequeueing zawiera nowe pola umożliwiające dodane danych logowania podczas przekazywania kolejki do innego hosta\domeny\IP. Menu Account Editor\Account Settings\Forwarding zawiera nowe pola umożliwiające dodane danych logowania podczas przekazywania kolejki do innego hosta\domeny\IP.

Menu Setup\Server Settings\Servers & Delivery\Unknown Mail zawiera nowe pola umożliwiające dodane danych logowania do hosta zdefiniowanego w tym menu. Menu Gateway Manager\Forwarding zawiera nowe pola umożliwiające dodane danych logowania do innego hosta\domeny.

Menu Gateway Manager\Dequeueing zawiera nowe pola umożliwiające dodane danych logowania podczas przekazywania kolejki do innego hosta\domeny\IP. Menu Account Editor\Account Settings\Forwarding zawiera nowe pola umożliwiające dodane danych logowania podczas przekazywania kolejki do innego hosta\domeny\IP.

Autentykacja hosta

✔ Menu Setup\Server Settings\Host Authentication to nowe miejsce gdzie można zdefiniować port.login i hasło do dowolnego hosta. MDaemon będzie używać tych danych podczas wysyłki SMTP do wybranego hosta. Te dane są traktowane jako zapasowe i używane tylko wtedy gdy nie ma zdefiniowanych danych do bardziej szczegółowych zadań.

Ulepszone własne kolejki i routing wiadomości

✔ Menu Queues\Mail Queues\Custom Queues zostało ulepszone. Można teraz zdefiniować host, login, hasło, SMTP return-path oraz port dla dowolnej kolejki zewnętrznej (Remote Queue). Jeśli te dane będą dostępne wszystkie wiadomości w takiej kolejce będą dostarczane przy użyciu tych ustawień.

Ulepszona kontrola przekazywania wiadomości

✔ Menu Setup\Preferences\Miscellaneous zawiera nowe pole wyboru pozwala administratorom na wyłączenie możliwości przekazywania wiadomości poza domenę. Kiedy użytkownik ustawi na koncie przekazywanie wiadomości do zewnętrznej domeny wiadomość zostanie przekierowana ko kolejki BAD. To ustawienie dotyczy wyłącznie wiadomości przekazywanych dalej przy pomocy opcji przekazywania dalej dla konta.

Menu Account Editor\Forwarding ma nowy przycisk "Schedule" umożliwiający ustawianie harmonogramu dla rozpoczęcia i zakończenia przekazywania wiadomości dalej. Przekazywanie wiadomości dalej aktualizuje teraz ostatni czas dostępu do konta. Oznacza to, że konta które tylko przekazują wiadomości dalej nie będą potencjalnie usuwane z powodu bezczynności. Konto musi jednak przesyłać jakieś wiadomości, samo ustawienie przekazywani nie będzie zmieniało statusu konta na aktywne.

Menu Account Editor\Forwarding ma nowy przycisk "Schedule" umożliwiający ustawianie harmonogramu dla rozpoczęcia i zakończenia przekazywania wiadomości dalej. Przekazywanie wiadomości dalej aktualizuje teraz ostatni czas dostępu do konta. Oznacza to, że konta które tylko przekazują wiadomości dalej nie będą potencjalnie usuwane z powodu bezczynności. Konto musi jednak przesyłać jakieś wiadomości, samo ustawienie przekazywani nie będzie zmieniało statusu konta na aktywne.

Ulepszona autentykacja SMTP

✔ Menu Security\Security Manager\Sender Authentication\SMTP Authentication ma dodane 2 nowe opcje. Opcja "Do not allow authentication on the SMTP port" wyłącza całkowicie autentykację na porcie SMTP.

Opcja "...add their IP to the Dynamic Screen if they attempt it anyway" doda IP klienta, który będzie próbował się autentykować mimo wyłączonej autentykacji do listy Dynamic Screen.

Te ustawienia mogą być przydatne w sytuacji kiedy prawowite konta logują się poprzez MSA lub inny port aby dostarczać wiadomości. W takiej konfiguracji założeniem jest, że każda próba autentykacji na porcie SMTP pochodzi od atakującego.

Opcja "...add their IP to the Dynamic Screen if they attempt it anyway" doda IP klienta, który będzie próbował się autentykować mimo wyłączonej autentykacji do listy Dynamic Screen.

Te ustawienia mogą być przydatne w sytuacji kiedy prawowite konta logują się poprzez MSA lub inny port aby dostarczać wiadomości. W takiej konfiguracji założeniem jest, że każda próba autentykacji na porcie SMTP pochodzi od atakującego.

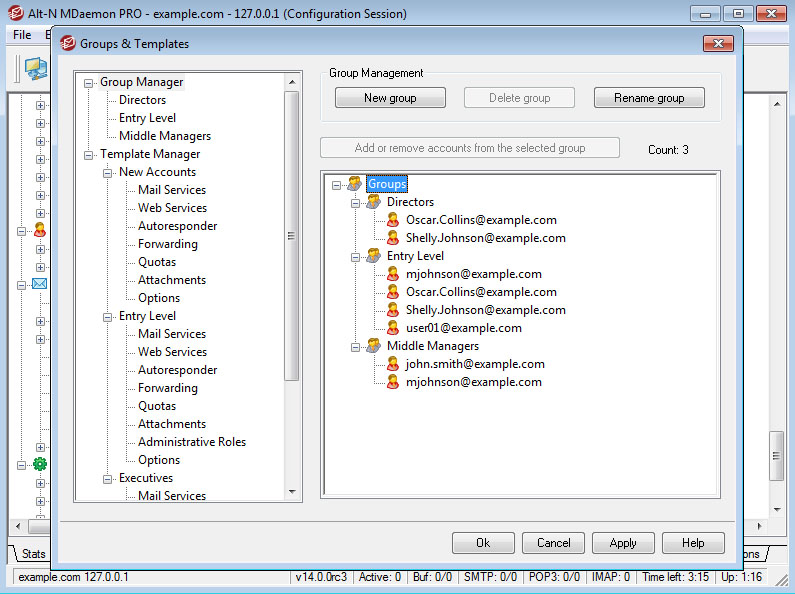

Ulepszone zarządzanie kontami

✔ Zarządzanie kontami zostało ulepszone. Można teraz wybrać konta, które są włączone, wykorzystują MultiPOP, są blisko wykorzystania limitu (70%), są blisko wykorzystania limitu (90%) lub nie przesyłają wiadomości dalej. Można również wyszukiwać dowolny tekst w polu Opis konta.

Menu kontekstowe pozwala teraz na dodanie lub usunięcie wybranych kont z list dystrybucyjnych i grup. Kolejna opcja menu kontekstowego pozwala na skopiowanie istniejącego konta podczas tworzenia nowego konta. Wszystkie ustawienia zostaną w ten sposób skopiowane oprócz nazwy użytkownika, nazwy konta, hasła i folderu poczty.

Menu The Account Editor\Account Settings\IMAP Filters ma nowy przycisk "Publish", który dodaje nową regułę do edytowanego konta oraz każdego innego konta w tej samej domenie. Usunięto również możliwość dodawania zduplikowanych reguł.

Menu kontekstowe pozwala teraz na dodanie lub usunięcie wybranych kont z list dystrybucyjnych i grup. Kolejna opcja menu kontekstowego pozwala na skopiowanie istniejącego konta podczas tworzenia nowego konta. Wszystkie ustawienia zostaną w ten sposób skopiowane oprócz nazwy użytkownika, nazwy konta, hasła i folderu poczty.

Menu The Account Editor\Account Settings\IMAP Filters ma nowy przycisk "Publish", który dodaje nową regułę do edytowanego konta oraz każdego innego konta w tej samej domenie. Usunięto również możliwość dodawania zduplikowanych reguł.

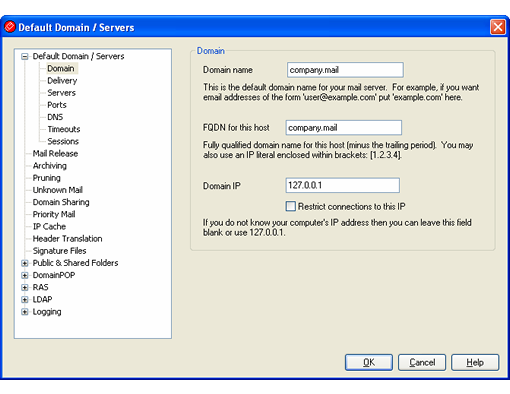

Opcja "Nie przeszkadzać" dla całej domeny

✔ Menu Domain Manager\Host Name\IP screen posiada nowe ustawienia pozwalające włączenie opcji "Do Not Disturb" dla całej domeny. Włączona spowoduje odrzucanie wszystkich połączeń od wszystkich użytkowników ale będzie przyjmować połączenia z zewnątrz.

Możliwe jest ustawienie terminarza kiedy opcja będzie włączana i wyłączana.

Możliwe jest ustawienie terminarza kiedy opcja będzie włączana i wyłączana.

Ulepszona archiwizacja

✔ Prosty mechanizm archiwizacji MDaemona został uporządkowany i ulepszony.

Kiedy wiadomość jest dostarczona z lokalnej kolejki do folderu użytkownika zostaje wykonana archiwalna kopia wiadomości. Kiedy zostaje podjęta próba dostarczenia wiadomości z kolejki zdalnej również zostaje wykonana archiwalna kopia wiadomości bez względu na to czy została ona dostarczona do odbiorcy. Nie są archiwizowane wiadomości z list dystrybucyjnych, ani zakwalifikowane jako SPAM. Również wiadomości zawierające wirusy, wiadomości systemowe oraz autoodpowiedzi nie są archiwizowane.

Kiedy wiadomość jest dostarczona z lokalnej kolejki do folderu użytkownika zostaje wykonana archiwalna kopia wiadomości. Kiedy zostaje podjęta próba dostarczenia wiadomości z kolejki zdalnej również zostaje wykonana archiwalna kopia wiadomości bez względu na to czy została ona dostarczona do odbiorcy. Nie są archiwizowane wiadomości z list dystrybucyjnych, ani zakwalifikowane jako SPAM. Również wiadomości zawierające wirusy, wiadomości systemowe oraz autoodpowiedzi nie są archiwizowane.

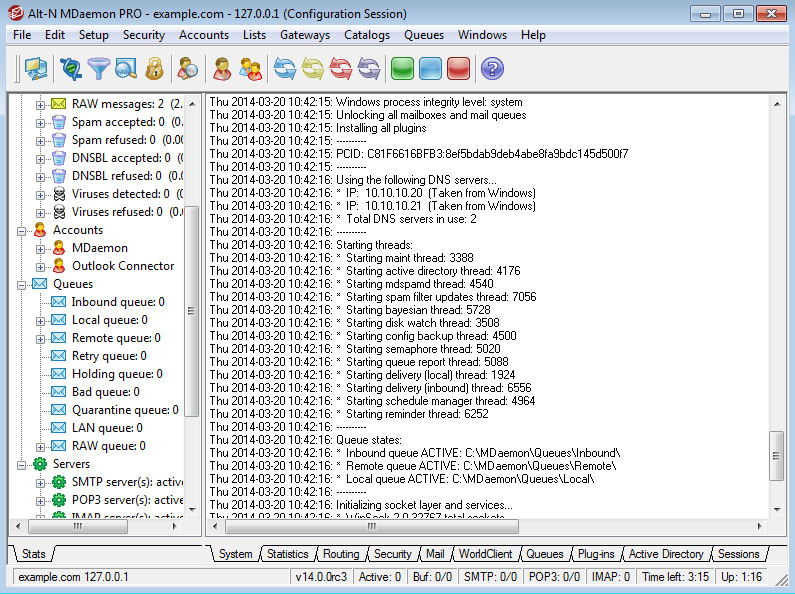

Bardziej wydajne logowanie

✔ Menu Setup\Server Settings\Logging zostało poszerzone o dodatkowe opcje. Usunięto możliwość tworzenia logów nie zawierających żadnych danych. Log Routing zawiera teraz również dane z kolejki Remote.

Ulepszona integracja z Active Directory

✔ Poprawiono błędy grup AD. Obecnie użytkownik dodany do grupy AD zostanie dodany do MDaemona.

Po usunięciu użytkownika z grupy AD konto zostanie wyłączone (nie usunięte) w MDaemonie.

Przykładowe zapytanie o użytkownika który jest członkiem grupy AD będzie wyglądać tak:

(|(&(ObjectClass=group)(cn=MyGroup)) (&(objectClass=user)(objectCategory=person)(memberof=cn=MyGroup,ou=me,dc=domain,dc=com))).

Menu Accounts\Account Settings\Active Directory\Authentication ma dodane dodatkowe pole do podania filtra wyszukiwania kontaktu.

Aby umożliwić pobieranie danych kontaktowych do książki adresowej do pliku ActiveDS.dat dodano pola: abTitle=%personalTitle%, abMiddleName=%middleName%, abSuffix=%generationQualifier%, abBusPager=%pager%, abBusIPPhone=%ipPhone%, abBusFax=%FacsimileTelephoneNumber%.

Po usunięciu użytkownika z grupy AD konto zostanie wyłączone (nie usunięte) w MDaemonie.

Przykładowe zapytanie o użytkownika który jest członkiem grupy AD będzie wyglądać tak:

(|(&(ObjectClass=group)(cn=MyGroup)) (&(objectClass=user)(objectCategory=person)(memberof=cn=MyGroup,ou=me,dc=domain,dc=com))).

Menu Accounts\Account Settings\Active Directory\Authentication ma dodane dodatkowe pole do podania filtra wyszukiwania kontaktu.

Aby umożliwić pobieranie danych kontaktowych do książki adresowej do pliku ActiveDS.dat dodano pola: abTitle=%personalTitle%, abMiddleName=%middleName%, abSuffix=%generationQualifier%, abBusPager=%pager%, abBusIPPhone=%ipPhone%, abBusFax=%FacsimileTelephoneNumber%.

Ulepszone sprawdzanie nagłówków FROM

✔ Menu Security\Security Manager\Screening\From Header Screening ma dodane pole wyboru, którego włączenie spowoduje sprawdzanie czy wyświetlany nagłówek "From" zawiera adres e-mail. Jeśli taki adres nie będzie odpowiadać prawdziwemu adresowi nadawcy zostanie on zamieniony na adres właściwy. Ta opcja jest domyślnie wyłączona.

Sprawdzanie przechwyconych haseł

✔ MDaemon może sprawdzać czy hasła użytkowników nie zostały przechwycone w zewnętrznym serwisie. Przechwycone hasła z innych serwisów mogą być wykorzystane do ataków słownikowych na konto. Unikalne hasła, które nie były używane wcześniej są bezpieczniejsze.

Menu Accounts\Account Settings\Other\Passwords zawiera opcję pozwalającą zakazać korzystania z haseł, które zostały przejęte. Można również ustalić jak często MDaemon ma sprawdzać hasła i wysyłać powiadomienia do postmastera o przejęciu hasła. Dwa pliki szablonów CompromisedPasswordMD.dat oraz CompromisedPasswordAD.dat pozwalają na podanie instrukcji zmiany hasła dla użytkowników, których dane są zapisywane lokalnie oraz tych, których dane są pobierane z Active Directory

Menu Accounts\Account Settings\Other\Passwords zawiera opcję pozwalającą zakazać korzystania z haseł, które zostały przejęte. Można również ustalić jak często MDaemon ma sprawdzać hasła i wysyłać powiadomienia do postmastera o przejęciu hasła. Dwa pliki szablonów CompromisedPasswordMD.dat oraz CompromisedPasswordAD.dat pozwalają na podanie instrukcji zmiany hasła dla użytkowników, których dane są zapisywane lokalnie oraz tych, których dane są pobierane z Active Directory

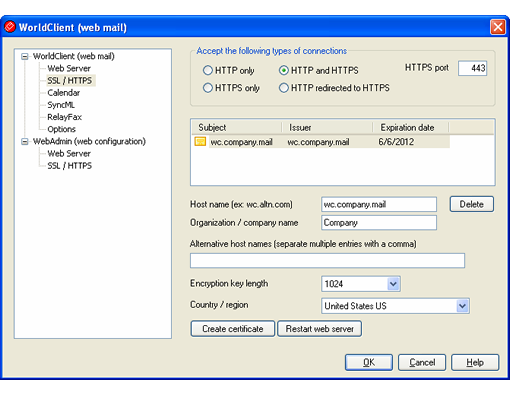

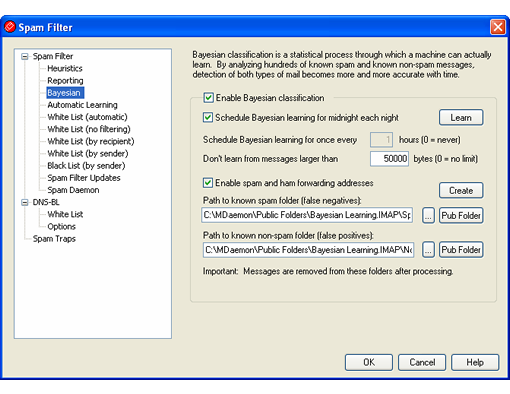

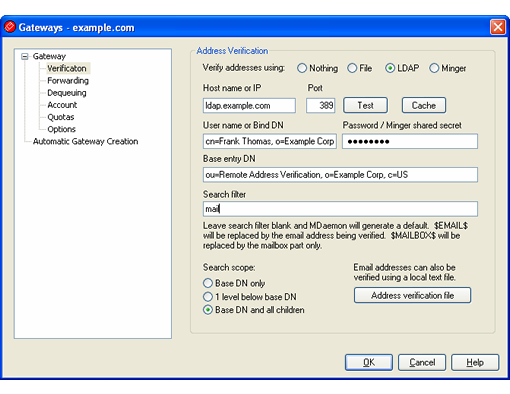

Ekrany serwera poczty MDaemon